10 دقیقه

گوشیهای سامسونگ گلکسی بهطور پنهانی و در طول تقریباً یک سال هدف بدافزاری پیچیده قرار گرفتند که درون فایلهای تصویری پنهان شده بود، پیش از آنکه تعمیر دائمی بهطور گسترده منتشر شود. این حمله از یک آسیبپذیری صفرروز در کتابخانهٔ پردازش تصویر سامسونگ سوءاستفاده میکرد و به عاملان اجازه میداد دسترسی عمیقی به دستگاههای قربانیان پیدا کنند، بدون اینکه کاربر نیازی به کلیک یا باز کردن فایل داشته باشد. پیامدهای این نوع «حملات بدون کلیک» به حریم خصوصی، امنیت سازمانی و اعتماد به اکوسیستم تلفن همراه آسیب وارد میکند.

نحوهٔ کار اکسپلویت و عملکرد LANDFALL

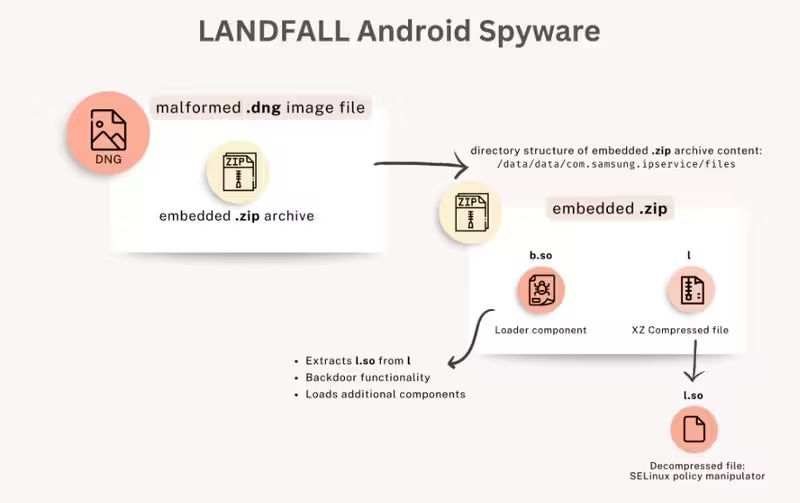

تحقیقات امنیتی، از جمله گزارشهای Palo Alto Networks Unit 42، مسیر کمپین را به یک آسیبپذیری صفرروز در کتابخانهٔ پردازش تصویر اندروید سامسونگ (CVE-2025-21042) ردیابی کردند. مهاجمان بدافزار LANDFALL را داخل فایلهای تصویری DNGِ خرابشده جاسازی کردند؛ این تصاویر معیوب بهگونهای ساخته شده بودند که وقتی تلفن تلاش میکرد آنها را رمزگشایی یا پیشنمایش کند، نقص کتابخانه را فعال کنند. همین یک گام بیصدا و خودکار کافی بود تا کد مخرب اجرا شده و بار (payload) را روی دستگاه راهاندازی کند.

از لحاظ فنی، اکسپلویتها روی کتابخانههای پردازش تصویر معمولاً از انواع خطاهای حافظه مثل فساد حافظه، سرریز بافر یا خطاهای محاسباتی در اندازهها استفاده میکنند تا امکان اجرای کد از راه دور فراهم شود. در این مورد، پردازش خودکار تصویر — که به منظور تولید پیشنمایشها، بندانگشتیها یا شاخصهای تصویری انجام میشود — محیطی فراهم کرد که کد مخرب بدون دخالت کاربر در جریان پردازش اجرا شود. پس از بهرهبرداری اولیه، حملهکنندگان معمولاً از تکنیکهای ارتقای امتیاز، فرار از سندباکس و نصب قطعات پایداری استفاده میکنند تا دسترسی طولانیمدت به دستگاه حفظ شود.

زمانی که LANDFALL نصب شد، مجموعهٔ کاملی از قابلیتهای نظارتی را در اختیار میگذاشت: ضبط زنده از میکروفون، شنود و رهگیری تماسها، ردیابی GPS، دسترسی به عکسها، پیامها، مخاطبین، سابقهٔ تماسها و تاریخچهٔ مرور وب. همچنین برای فرار از شناسایی طراحی شده بود — توانایی ماندگاری پس از راهاندازی مجدد دستگاه، مخفیماندن از اسکنهای آنتیویروس و پاککردن یا مخفیسازی ردپاها (log tampering) از جمله ویژگیهای گزارششده بودند. بدافزار میتوانست دادهها را رمزنگاری و به سرورهای فرمان و کنترل (C2) ارسال کند و رفتار شبکهای خود را برای کاهش احتمال تشخیص تغییر دهد.

نمودار جریان عملیات بدافزار LANDFALL

اهداف، جدول زمانی و دامنهٔ پلتفرم

پالو آلتو نتورکز (Unit 42) گزارش داد که LANDFALL در کمپینهای هدفمند جاسوسی فعال در نیمهٔ سال ۲۰۲۴ بهکار گرفته شد، یعنی ماهها پیش از آنکه سامسونگ در آوریل ۲۰۲۵ وصلهای برای مشکل منتشر کند. این حملات توزیع انبوه نداشتند و عمدتاً متوجه افراد مشخص و پرخطر بودند — بهویژه در مناطقی از خاورمیانه، از جمله ترکیه، ایران، عراق و مراکش. ماهیت هدفمند این عملیات نشاندهنده آن است که انگیزهها معمولاً اطلاعاتی یا حمایتی سیاسی/تجاری بودهاند، نه صرفاً خرابکاری گسترده.

دستگاههایی که بهعنوان آسیبپذیر شناسایی شدند شامل خانوادههای Galaxy S22، S23 و S24 و نیز مدلهای Z Fold 4 و Z Flip 4 بودند. گزارشها اشاره کردهاند که خط تولید Galaxy S25 در مراحل اولیهٔ تحقیقات هدفگیری نشده بود، که میتواند ناشی از تغییر در معماری تصویر یا بهروزرسانیهای کتابخانهای در مدلهای جدیدتر باشد. با این حال، تغییرات مدل بهتنهایی تضمینکنندهٔ ایمنی نیست و هر بهروزرسانی نرمافزاری باید با بررسیهای امنیتی همراه باشد.

پس از وصلهٔ آوریل برای CVE-2025-21042، سامسونگ در سپتامبر ۲۰۲۵ یک صفرروز دیگر در کتابخانهٔ تصویری را نیز (CVE-2025-21043) اصلاح کرد. اهمیت این موارد نشاندهندهٔ این است که زنجیرهٔ عرضهٔ کد کتابخانههای تصویری و سرعت انتشار پچها برای کاربران، نقش کلیدی در کاهش خطر دارد. شرکت متا، مالک واتساپ، بهصورت علنی اعلام کرده است که شواهدی مبنی بر اینکه خود واتساپ بهطور مستقیم اکسپلویت را منتقل کرده باشد پیدا نکرده است، اگرچه گزارشهای اولیه اشاره داشتند که فایلهای DNG مخرب از طریق پلتفرمهای پیامرسان ارسال شدهاند. این نکته تأکید میکند که ارسال فایل از طریق یک پلتفرم بهمعنای مسئولیت آن پلتفرم در تحویل بدافزار نیست؛ مهاجمان ممکن است از قابلیتهای ارسال رسانهای پلتفرمها برای رساندن فایل سوءاستفاده کنند، اما مکان دقیق اجرای نقص میتواند در کد سمت کلاینت یا کتابخانهٔ دستگاه باشد.

چرا این موضوع اهمیت داشت — و چرا نیازی به کلیک نبود

این کمپین روند خطرناکی را برجسته کرد: کتابخانههای تجزیهٔ رسانه یکی از سطوح حملهٔ رایج هستند زیرا باید فرمتهای پیچیده و گاه مالکیتی متعددی را پردازش کنند. فرمتهایی مانند DNG (فرمت RAW دوربین)، HEIC، JPEG و سایر قالبها شامل ساختارهای پیچیده، متادیتا و امکانات فشردهسازی هستند که در پیادهسازیهای مختلف میتوانند در برابر خطاهای حافظه آسیبپذیر باشند. یک فایل تصویری که با دقت دستکاری شده است میتواند در هنگام پردازش خودکار، اجرای کد از راه دور را آغاز کند؛ در نتیجه کاربر لزوماً نیازی به باز کردن یا لمس کردن فایل ندارد — صرف دریافت فایل، در صورتی که تلفن بهصورت خودکار پیشنمایش یا بندانگشتی ایجاد کند، ممکن است برای آلودهشدن کافی باشد.

عاملهای متعددی امکان وقوع چنین سناریویی را افزایش میدهند: سیستمهای پیامرسانی که دانلود خودکار رسانه را فعال دارند، سیستمهای نمایهسازی (indexing) و تولید بندانگشتی در پسزمینه که بدون اعلان کار میکنند، و پردازش تصاویری که در سطح کرنل یا در پروسههای دارای امتیاز بالاتر انجام میشود. از منظر توسعهٔ امن، بهترین اقدامات شامل جداسازی پردازش رسانه در یک فرایند با امتیازات محدود، استفاده از بررسیهای سختگیرانهٔ ورودی، و افزایش پوشش تستسازی مانند fuzzing و تحلیل ایستا است.

اقدامات عملی برای محافظت از گلکسی شما

- نصب بهروزرسانیها: مطمئن شوید که دستگاه شما بهروزرسانی امنیتی آوریل ۲۰۲۵ یا نسخههای بعدی (و هر وصلهٔ بعدی سامسونگ) را دریافت کرده است. بررسی سطح پچ امنیتی (Security patch level) و نصب سریع بهروزرسانیها یکی از مؤثرترین روشها برای کاهش خطرات ناشی از آسیبپذیریهای شناختهشده است. در محیطهای سازمانی، فرآیند مدیریت پچ باید سریع و منظم باشد.

- غیرفعالسازی دانلود/پیشنمایش خودکار: در برنامههای پیامرسان مانند WhatsApp و Telegram، دانلود خودکار رسانه و پیشنمایش خودکار را خاموش کنید. این کار از پردازش بیدرنگ فایلها بهصورت خودکار جلوگیری کرده و مانع اجرای آنی آسیبپذیریهای وابسته به پردازش تصویر میشود.

- استفاده از حالتهای تقویتشده امنیتی: اگر کاربر پرخطر یا سازمانی هستید، حالتهایی مانند Advanced Protection در اندروید یا Lockdown Mode در iOS را فعال کنید. این حالتها محدودیتهای اضافی برای نصب اپها و پروسههای پسزمینه اعمال میکنند و در برابر حملات هدفمند مقاومتر هستند.

- محدود کردن دسترسی اپها: مجوزهای غیرضروری به میکروفون، مکان و حافظه را از اپلیکیشنهایی که نیازی به آن ندارند پس بگیرید. دسترسیهای گسترده میتواند سطح آسیبپذیری را بالا ببرد، بهویژه اگر یک اپ یا کتابخانهٔ مرتبط با آن مورد سوءاستفاده قرار گیرد.

- نظارت بر رفتار غیرعادی: بهدنبال نشانههایی مانند مصرف بیشاز حد باتری، فعالیت شبکهٔ نامتعارف، خارجشدنهای غیرمنتظرهٔ برنامهها یا تغییرات ناگهانی در رفتار اپلیکیشنها باشید. این علائم میتوانند نشانۀ وجود کد مخرب یا فرآیندهای پنهانی باشند.

- بازبینی و مدیریت نصبها: فهرست برنامههای نصبشده را بهطور منظم بررسی کنید، خصوصاً برنامههایی که دسترسیهای حساس دارند یا از منابع نامعتبر نصب شدهاند. در صورت مشکوکبودن به آلودگی، پشتیبانگیری امن انجام داده و دستگاه را به تنظیمات کارخانه بازگردانید.

- آگاهی از تنظیمات پیامرسان و سرویسها: تنظیمات همگامسازی و نمایهسازی عکس را بررسی و در صورت امکان برای فایلهای رسانهای از بهینهسازی محافظتی استفاده کنید. برخی سرویسهای ابری و گالریها گزینههایی برای اسکن و پیشنمایش دارند که میتوان آنها را محدود کرد.

- استفاده از ابزارهای امنیتی معتبر: فعال کنید و از ابزارهای حفاظت از نقطهٔ پایانی (endpoint protection) و سرویسهای تشخیص نفوذ در تلفنهمراه استفاده کنید، بهویژه در محیطهایی با ریسک بالا. در عین حال، از ابزارهای معتبر و شناختهشده استفاده کنید تا خود به منبع خطر تبدیل نشوند.

بهطور خلاصه: همین حالا بهروزرسانی کنید، دانلود خودکار رسانه ناشناس را متوقف کنید و با احتیاط با فایلهای غیرمنتظره — حتی وقتی از سوی مخاطبین ارسالشدهاند — برخورد کنید. پروندهٔ LANDFALL یادآور این است که حتی قابلیتهای روزمرهای مانند پیشنمایش تصاویر میتوانند زمانی که نقصی در کتابخانههای اصلی وجود دارد، به بردار حمله تبدیل شوند.

از منظر راهبردی، لازم است تولیدکنندگان نرمافزار و سختافزار روی سختسازی زنجیرهٔ عرضه کتابخانههای رسانهای، بهبود مکانیزمهای تست و افزایش شفافیت در مورد «چگونگی انتشار وصلهها» کار کنند. همچنین اهمیت آموزش کاربران و مدیران فناوری دربارهٔ خطرات فایلهای رسانهای و پیکربندی ایمن برنامهها نباید نادیده گرفته شود؛ چرا که ترکیب آموزش سطح بالا با بهروزرسانیهای سریع و مقررات سختگیرانه میتواند کاهش قابلتوجهی در احتمال موفقیت حملات هدفمند ایجاد کند.

در جمعبندی نهایی: حملهٔ LANDFALL یک هشدار فنی و عملی بود—هشدار نسبت به نقاط ضعفی که در لایههای پردازش محتوا وجود دارد و تأکید بر نیاز به واکنش سریع، مدیریت بهتر پچها و احتیاط کاربران. برای حفاظت از دادهها و حریم خصوصی، سیستم بهروزرسانی منظم، تنظیمات محافظتی در اپلیکیشنهای پیامرسان و بازنگری در سطح دسترسی اپها کلیدهای اولیهٔ دفاع هستند.

منبع: phonearena

نظرات

نووا_اکس

خلاصه: فوراً آپدیت کنید و دانلود خودکار رو ببندید. اما واقعاً سوال اینه؛ کی مسئول سرعت پچها و اطلاعرسانیه؟

مهران

کمی اغراق شده به نظرم، همه دستگاها هدف نبودن. با این حال، هشدار لازم بود، فقط نه وحشت بیدلیل

لابکور

تو پروژهی قبلیم همین ضعفو دیدم؛ پردازش رسانه اگه ایزوله نشه خطرناکه. fuzzing و sandboxing باید جدی گرفته شه، تجربهٔ تلخی بود

توربو

این گزارش واقعیه یا اغراقه؟ چطور میشه پیامرسانها ثابت کنن کاری نکردن، سواله که هنوز جواب نداده

کوینپ

پچ لازمه، شرکتا باید شفافتر باشن. دانلود خودکار رو خاموش کنید، ساده ولی موثر

دیتاپالس

وای یعنی بدون حتی یه کلیک؟! واقعاً ترسناکه، الان میرم آپدیت کنم… اما نکنه پچ دیر باشه و خیلیها آلوده شن

ارسال نظر