10 دقیقه

خلاصه

فکر میکنید صفحه قفل گوشیتان شما را ایمن نگه میدارد؟ همیشه اینطور نیست. گوگل بیصدا مجموعه ابزارهای ضد سرقت اندروید را گسترش داده و کنترلها و مکانیزمهای حفاظتی جدیدی اضافه کرده است که هدفشان جلوگیری از کلاهبرداری و افشای دادهها هنگام افتادن گوشی در دست افراد نادرست است. این بهروزرسانیها به ویژه برای دستگاههایی که از اندروید 10 به بعد اجرا میشوند، طراحی شدهاند و روی جلوگیری از تهدیدهای معمول دسترسی غیرمجاز تمرکز دارند.

تغییرات اصلی و چرایی اهمیت آنها

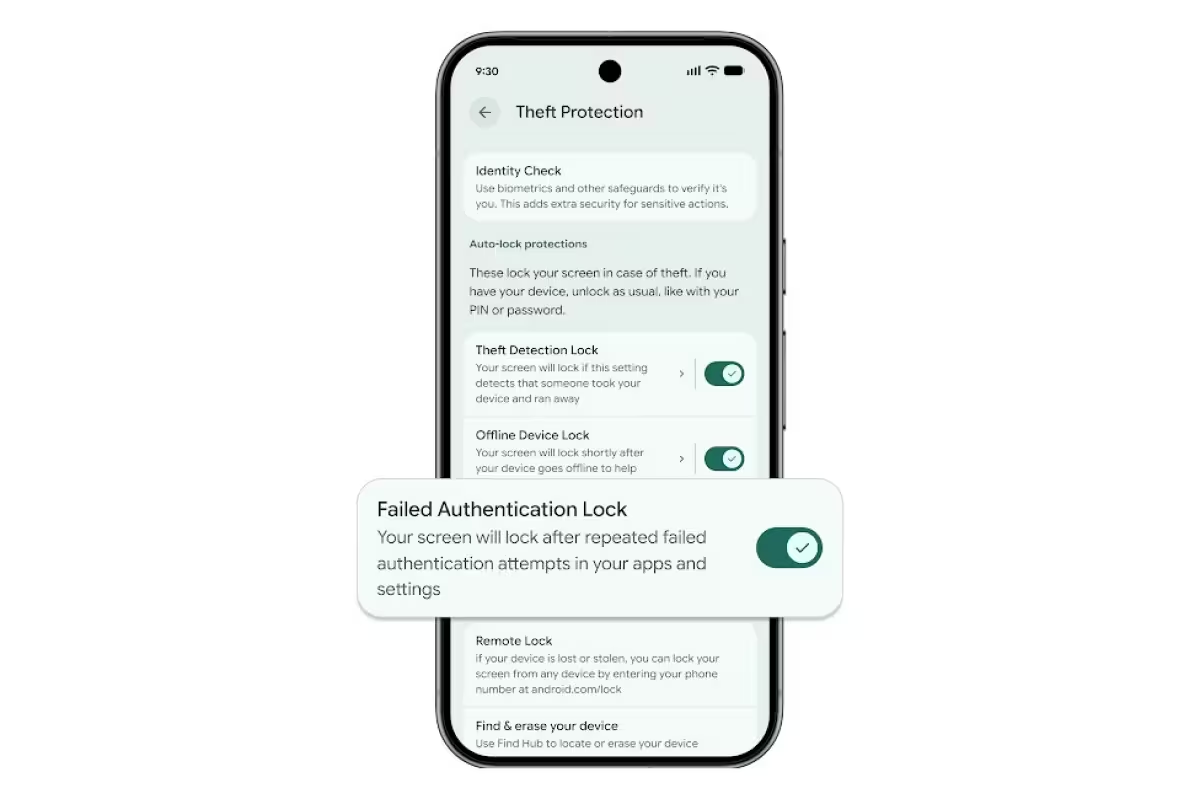

برنامهای که در سال 2024 برای دستگاههای مبتنی بر اندروید 10 و جدیدتر راهاندازی شد، اکنون بهروزرسانیهای معنیداری دریافت میکند. یکی از تغییرات قابل توجه نحوه مدیریت تلاشهای ناموفق برای باز کردن قفل است. قفل «شکست احراز هویت» (Failed Authentication Lock) که با اندروید 15 معرفی شد، حالا در اندروید 16 با گزینههای جداگانه در تنظیمات ظاهر میشود و به کاربران کنترل دقیقتری میدهد تا مشخص کنند بعد از چند تلاش اشتباه دستگاه چگونه و چه زمانی قفل شود. این دستهبندی جدید به مدیریت ریسکهای حملات brute-force و سوءاستفاده از تلاشهای متعدد کمک میکند.

چرا کنترلهای دقیقتر مهماند

در روشهای قدیمیتر، بسیاری از گوشیها فقط یک رفتار کلی پس از چند تلاش ناموفق داشتند: برای مثال پاککردن دادهها یا قفل کردن کامل. اما تنظیمات یکپارچه ممکن است برای همه کاربران یا سناریوها مناسب نباشد. با تفکیک گزینهها و فراهم شدن مولفههای قابل تنظیم، کاربران و مدیران امنیتی میتوانند تعادل بهتری بین امنیت و دسترسی برقرار کنند؛ مثلاً انتخاب زمانبندی طولانیتر برای قفل خودکار، یا فعالسازی قفل کامل تنها در شرایط مشخص.

بیومتریک و احراز هویت هوشمندتر

سیستمهای بیومتریک نیز هوشمندتر شدهاند. گوگل Identity Check را گسترش داده تا شامل هر ویژگی و اپلیکیشنی شود که از Android Biometric Prompt استفاده میکند. این یعنی اپلیکیشنهای بانکی و مدیر رمز عبور داخلی گوگل قوانین یکسان بیومتریک را خواهند شناخت و اجرای یکپارچهتری از سیاستهای احراز هویت ارائه میشود. نتیجهٔ عملی این تغییر، تقویت محافظت از دادههای مالی و اعتبارنامههای ذخیرهشده است.

مزایا برای اپلیکیشنهای حساس

وقتی بیومتریک بهصورت سراسری و هماهنگ اعمال شود، اعمال سیاستهای امنیتی روی برنامههای حساس آسانتر میشود: بانکها، کیفپولهای دیجیتال، و اپهای مدیریت رمز عبور میتوانند از مجموعهای از قواعد مشترک بهره ببرند تا میزان دسترسی به اطلاعات حساس تنها زمانی ممکن شود که احراز هویت بیومتریک مطمئن و مطابق استانداردهای محدودکننده انجام شده باشد. این کار در برابر حملاتی که از تقلید یا دورزدن بیومتریک استفاده میکنند نیز مقاومتر است.

قفلهای زمانی و بهبود ابزارهای بازیابی

زمانهای قفل (lockout timers) پس از شکستهای متعدد در وارد کردن PIN یا رمز عبور طولانیتر میشوند، که تلاشهای brute-force یا حدسزدن رمز را سختتر و پرهزینهتر میکند. در کنار این مورد، ابزارهای بازیابی و ریکاوری برای همه گوشیهای مبتنی بر اندروید 10 به بالا تقویت شدهاند تا کاربر سادهتر بتواند در صورت گمشدن یا دزدیده شدن دستگاه، اقداماتی انجام دهد.

Remote Lock و سوال امنیتی اختیاری

ابزار تحت وب Remote Lock که پیشتر امکان فریز کردن دستگاه گمشده را از هر مرورگری فراهم میکرد، اکنون بهروزرسانی شده تا یک سوال امنیتی اختیاری را در جریان قفل از راه دور اضافه کند. بهعبارت دیگر، تنها مالک واقعی که قادر به پاسخگویی به سوال امنیتی انتخابی است، میتواند قفل از راه دور را فعال کند؛ این لایهٔ اضافی جلوی سوءاستفادهٔ افراد دیگر از حساب کاربری شما را میگیرد.

پیادهسازی پیشفرض در بازارها: نمونهٔ برزیل

یکی از پیامدهای عملی این تغییرات این است که گوگل بهصورت فعال Remote Lock و Theft Detection Lock را در برزیل بهصورت پیشفرض فعال میکند. گوشیهای جدید اندرویدی که در آن بازار فروخته و فعال میشوند، این محافظتها را از جعبه بهصورت روشنشده خواهند داشت. این تصمیم میتواند میزان سوءاستفادهٔ فوری از گوشیهای تازه دزدیدهشده را کاهش دهد و فرصت بازیابی یا غیرقابلاستفاده کردن آنها را برای مالک افزایش دهد.

چرا انتخاب پیشفرض اهمیت دارد

تنظیمات پیشفرض از اهمیت بالایی برخوردارند چون بسیاری از کاربران هرگز وارد تنظیمات پیشرفتهٔ امنیتی نمیشوند. فعالسازی محافظتهای کلیدی بهطور پیشفرض باعث میشود که اکثریت کاربران، حتی بدون دانش فنی زیاد، از سطح پایهای امنیت و ضد سرقت بهره ببرند. این رویکرد در کاهش سرقتهای فرصتطلبانه و سوءاستفادههای پس از سرقت مؤثر است.

تجزیه و تحلیل فنی و نکات پیادهسازی

اگرچه این بهروزرسانیها انقلابی در امنیت موبایل نیستند، اما تعدادی از پنجرههای حملهٔ قابل پیشبینی را میبندند و گزینههای سادهتری در اختیار کاربران عادی قرار میدهند تا هنگام وقوع حادثه اقدامات مؤثرتری انجام دهند. در ادامه چند نکتهٔ فنی و توصیه کاربردی برای کسانی که میخواهند امنیت دستگاه اندرویدی خود را بهبود بخشند آورده شده است.

تنظیمهای پیشنهادی برای کاربران

- قفل «شکست احراز هویت» را بررسی و بر حسب نیاز تنظیم کنید تا پس از چند تلاش ناموفق رفتار مناسب (قفل طولانی، نیاز به احراز هویت ثانویه، یا مسدودسازی موقت) اعمال شود.

- از امکانات پیشفرض بیومتریک بهرهمند شوید اما همواره یک روش ثانویهٔ قوی (PIN یا گذرواژه پیچیده) داشته باشید.

- Remote Lock را امتحان کنید و در صورت تمایل یک سوال امنیتی قوی و منحصر به فرد اضافه کنید تا بازیابی یا قفل از راه دور فقط توسط شما ممکن باشد.

- قفلهای زمانی طولانیتر را فعال کنید تا حملات حدس زدن رمز کاهش پیدا کند؛ این کار برای جلوگیری از حملات brute-force حیاتی است.

- دستگاه و اپلیکیشنها را بهروز نگه دارید و از مدیر رمز عبور ایمن برای ذخیره اعتبارنامهها استفاده کنید.

تأثیر بر توسعهدهندگان و اپلیکیشنها

توسعهدهندگان اپلیکیشنهای حساس—بهویژه در حوزهٔ بانکداری، پرداخت و مدیریت هویت—باید از تغییرات در Biometric Prompt و Identity Check آگاه باشند. یکپارچهسازی صحیح با APIهای جدید، اطمینان خواهد داد که سیاستهای بیومتریک بهصورت هماهنگ اجرا میشوند و تجربهٔ کاربری امنتری ایجاد میشود. همچنین باید آزمونهای فشار (stress tests) برای سناریوهای شکست احراز هویت و بازیابی انجام شود تا رفتار برنامه در مواجهه با بلوکها و تأخیرهای قفل، قابل پیشبینی باشد.

موارد استفاده واقعی و سناریوهای تهدید

برای درک بهتر تأثیر عملی این تغییرات، نگاهی به چند سناریوی دنیای واقعی میاندازیم و توضیح میدهیم چگونه ابزارهای جدید میتوانند از افشای داده و سوءاستفاده جلوگیری کنند.

سناریوی 1: دزدیده شدن گوشی در مکان عمومی

اگر گوشی شما در مترو یا حین پیادهروی دزدیده شود، قفل از راه دور (Remote Lock) میتواند ابتدا دستگاه را فریز کند. اگر سوال امنیتی فعال شده باشد، تنها مالک واقعی میتواند آن را از حالت فریز خارج کند یا قفل دائم فعال کند. به این ترتیب فرصت سوءاستفاده از اپلیکیشنهای بانکی یا دسترسی به پیامها بهطور چشمگیری کاهش مییابد.

سناریوی 2: تلاشهای مکرر برای حدس زدن رمز

در حملات brute-force، عامل مهاجم تلاش میکند رمز عددی یا PIN را با تکرار امتحان کند. با افزایش زمانهای قفل و تفکیک تنظیمات شکست احراز هویت، این حملات هزینهبر و غیرعملی میشوند. ترکیب یک قفل زمانی طولانی با نیاز به احراز هویت بیومتریک پس از تلاشهای ناموفق، درجهٔ محافظت را بیشتر میکند.

سناریوی 3: استفاده از دستگاه پس از بازیابی کاربر

اگر گوشی موقتا گم شود و سپس بازیابی شود، وجود ابزارهای ریکاوری قویتر و سیاستهای هماهنگ بیومتریک به کاربر اطمینان میدهد که دسترسیهای حساس دوباره و بهدرستی بررسی میشوند، و عملیات بازگردانی دستگاه بدون از دست رفتن داده یا نشت اعتبارنامه انجام میشود.

نکات نهایی و توصیههای عملی

این بهروزرسانیها بهتنهایی امنیت موبایل را یکشبه تغییر نمیدهند، اما پنجرههای حملهٔ شناختهشده را کاهش میدهند و گزینههای روشنتر و سادهتری برای کاربران عادی فراهم میسازند. در ادامه چند توصیهٔ نهایی برای حفظ امنیت و آمادهسازی در برابر سرقت یا گم شدن دستگاه آورده شده است:

- دستگاه خود را بهروز نگه دارید: بهروزرسانیهای اندروید اغلب شامل اصلاحات امنیتی مهم هستند.

- تنظیمات قفل و بیومتریک را بازبینی کنید: از قابلیتهای جدید مانند شکست احراز هویت و سوال امنیتی Remote Lock استفاده کنید.

- از مدیر رمز عبور معتبر استفاده کنید: ذخیرهٔ امن رمزها و اعتبارنامهها از نشت داده جلوگیری میکند.

- در بازارهایی که گوگل محافظت پیشفرض فعال کرده است (مثلاً برزیل)، مطمئن شوید تنظیمات فعال موجود را میشناسید و در صورت نیاز آنها را متناسب با ریسک خود تنظیم کنید.

- android.com/lock را مرور کنید و یکبار روند قفل و بازیابی از راه دور را تمرین کنید تا در زمان نیاز سریع و بدون خطا عمل کنید.

در مجموع، گوگل با این بهروزرسانیها نشان میدهد که تمرکز روی جزئیاتی است که میتوانند رفتار حملات را تغییر دهند و تجربهٔ کاربری امنتری ایجاد کنند. رعایت نکات پایهٔ امنیت و استفادهٔ آگاهانه از ابزارهای جدید، بیشترین تأثیر را در محافظت از دادهها و جلوگیری از سوءاستفاده خواهد داشت.

منابع و مرجعهای مفید

برای کسب اطلاعات بیشتر و دسترسی به ابزارها، صفحات رسمی زیر مفید هستند و معمولا آخرین راهنماییها و مستندات را ارائه میدهند:

- صفحهٔ Remote Lock در android.com/lock (ابزار قفل از راه دور)

- مستندات توسعهدهندگان Android در رابطه با BiometricPrompt و Identity Check

- راهنمای رسمی گوگل دربارهٔ بهترین روشهای امنیتی موبایل و مدیریت دستگاه

حفظ امنیت موبایل ترکیبی از بهروزرسانی منظم، پیکربندی مناسب تنظیمات قفل و آگاهی از ابزارهای بازیابی است. این بهروزرسانیهای گوگل قدمهایی در جهت آسانتر کردن این روند برای کاربران عادی برداشتهاند.

منبع: gsmarena

نظرات

سریعپا

معقول؛ timeouts طولانیتر واقعا لازمه، اما ریکاوری هم باید ساده باشه، وگرنه کاربرای معمولی گیر میفتن

بایونیکس

تحلیل متعادل و مفیدی بود. نکتهٔ پیشفرضها مهمه چون اکثر مردم سمت تنظیمات نمیرن، اجراست که فرق ایجاد میکنه

نیک_ک

یکم هایپش زیاده ولی قفل زمانی و بیومتریک هماهنگ، منطقیه. امیدوارم دردسر کاربرای معمولی نشه

حمید

تو کار دیدم دزد گوشی رو ریست کرد و با دادهها رفت؛ اگه این قفلها درست کار کنن، خیلی فرق میکنه

توربو

واقعاً سوال امنیتی تو Remote Lock امنیتو بالا میبره؟ 🤔 خیلی بدیهی به نظر میاد، کسی تجربه داره؟

دیتاپالس

وااای، انتظار نداشتم گوگل اینقدر ریز بره تو جزئیات امنیت، امیدوارم پیادهسازی بد نشه، اما ایدهها مفیدن...

ارسال نظر