8 دقیقه

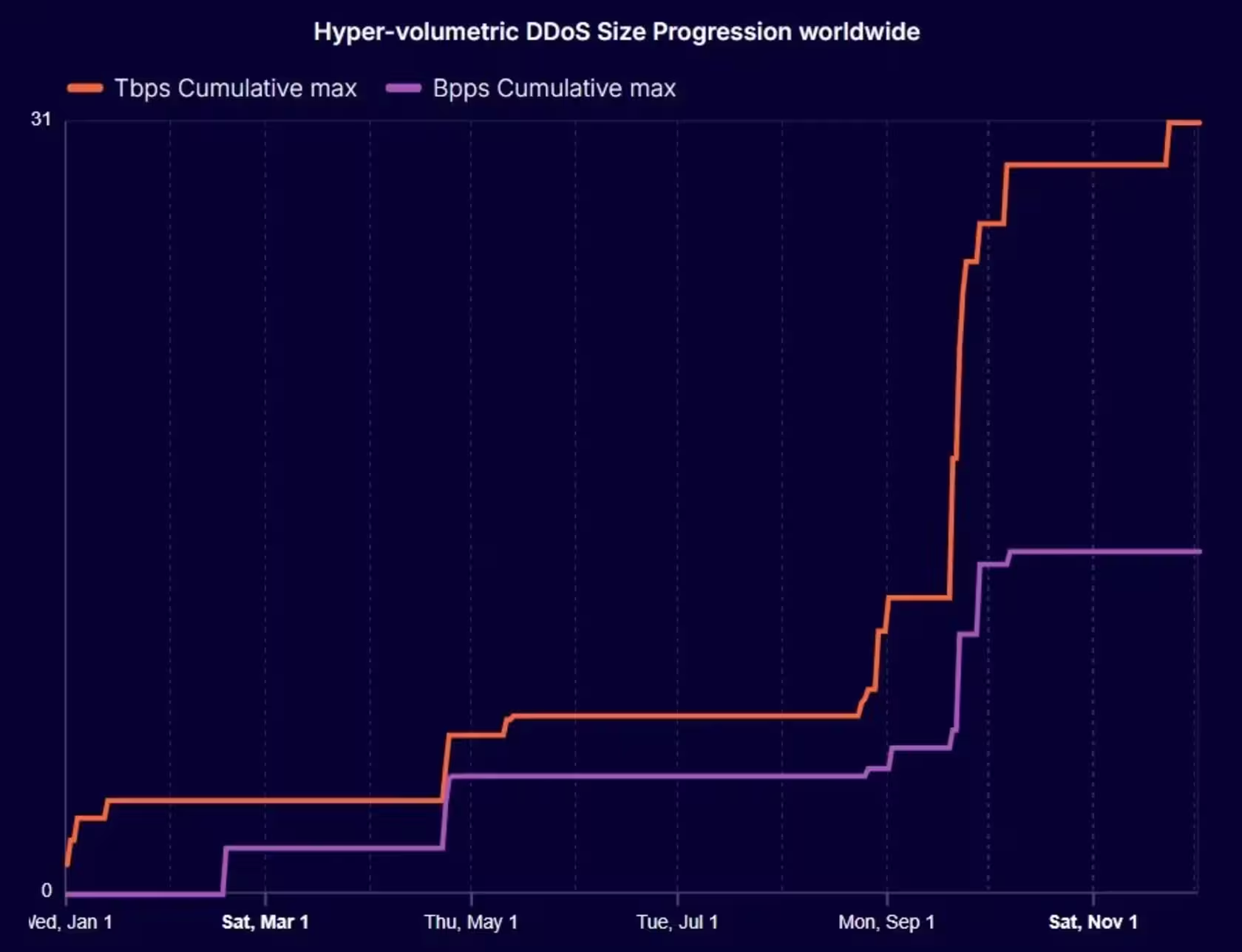

تصور کنید اینترنت زیر بار سیلی از ترافیک است که معادلِ همزمان پخش ۲٫۲ میلیون نفر ویدئوی 4K میشود. این اغراق نیست — چنین مقیاسی است که Cloudflare در زمانی که دو باتنت در یک حمله توزیعشده انکار سرویس (DDoS) در دسامبر، ترافیکی برابر با 31.4 Tbps را ایجاد کردند، گزارش داد.

کوتاه. ناگهانی. ویرانگر. اینها حملات کند و کاوشی نبودند که مدافعان به آنها عادت دارند. در عوض، شبکه شاهد ضربات عظیم و ناپیوسته بود: طغیانهایی به طول چند ثانیه که میتوانند در صورت آماده نبودن تدابیر مقیاسپذیر، ارائهدهندگان اینترنت (ISPها)، سرویسدهندگان ابری و حتی زیرساختهای مسیریابی ملی را غافلگیر کنند.

Cloudflare میگوید اوج ترافیک به 31.4 Tbps رسید — حدود ۲٫۲ میلیون پخش همزمان 4K.

عاملها و ساختار باتنتها

پشت اعدادِ تیتر دو باتنت قرار داشتند: Aisuru و Kimwolf. Aisuru نقش موتور کار را دارد — ارتشی از دستگاههای اینترنت اشیاء (IoT) با پیکربندی ضعیف، دستگاههای ضبط ویدیوی دیجیتال (DVR) و ماشینهای مجازی که مهاجمان با بهرهبرداری از گذرواژههای پیشفرض و فِرمویرهای قدیمی جذب میکنند. Kimwolf بیشتر روی اکوسیستم اندروید تمرکز میکند و گوشیهای قدیمی، تلویزیونهای هوشمند و ستتاپباکسها را آلوده میسازد. این دو در کنار هم یک سطح حمله جهانی را تغذیه میکنند که از برزیل و هند تا عربستان سعودی و مناطق دیگر گسترده است و با تمرکز جغرافیایی تأثیر را چند برابر میکند.

روشهای نفوذ و درآمدزایی

چگونه این دستگاهها به سلاح تبدیل میشوند؟ از طرز فکر «بازار» استفاده میشود. شبکههای به خطر افتاده فقط کنترل نمیشوند؛ آنها در فورومهای زیرزمینی اجاره داده میشوند. مجرمان دسترسی به یک باتنت را برای اجرای کمپینی کرایه میکنند و با این کار، بازیگران تهدید را بدون نیاز به ایجاد زیرساخت خود، چند برابر میکنند. نتیجه، اقتصاد تجاریشدهای از حملات DDoS است که بهسرعت قابل مقیاسشدن است؛ مدلِ «بوتنت بهعنوان سرویس» (Botnet-as-a-Service).

فناوری و بردارهای حمله

از منظر فنی، این حملات به دو ابزار ساده اما سنگین متکی بودند: طغیانهای UDP با حجم بالا که لولههای ارتباطی (پهنای باند) را اشباع میکنند، و طغیانهای عظیم HTTP که هدف آنها لایههای کاربردی مانند پلتفرمهای بازی آنلاین و سرویسهای پخش ویدئو است. وقتی هر دو بردار همزمان به کار میآیند، مقابله باید هم پهنای باند در لبه شبکه را پوشش دهد و هم منطقِ کاربردی (application logic) را در عمق پشته شبکه — که هزینهبر و پیچیده است — محافظت کند.

UDP Flood و اثراتش

طغیانهای UDP معمولاً از بستههای کوچک و بسیار سریع استفاده میکنند تا ظرفیت پیوندهای بینمرزی را مصرف کنند. این نوع حمله مستقیماً به زیرساختهای پهنای باند فشار میآورد و اگر حجم آن از ظرفیت لبه و شبکههای پشتیبان بیشتر شود، حتی بهترین فایروالها و سیستمهای تشخیص نفوذ (IDS) هم قادر به جلوگیری از افت کیفیت یا قطع سرویس نخواهند بود.

HTTP Flood و هدفگیری لایه کاربرد

طغیانهای HTTP برخلاف UDP روی لایه کاربرد کار میکنند؛ یعنی ارسال درخواستهای معتبر یا نیمه معتبر به سرورها برای فرسایش منابع مانند اتصالات همزمان، پردازش CPU یا حافظه. زمانی که بازیگران تهدید بطور همزمان لایه شبکه و لایه کاربرد را هدف میگیرند، نیاز به سامانههای پیشرفتهتر مانند WAFهای رفتاری، بازرسی TLS/SSL و مکانیزمهای تحلیل رفتار ترافیک احساس میشود.

افزایش سریع ظرفیت حمله

Cloudflare گزارش میدهد که ظرفیت بالقوه حمله در عرض تنها یک سال، هفت برابر شده است. این روند نه تدریجی است و نه خطی؛ بلکه رشد نمایی در قدرت آتشِ قابل دور انداختن (disposable firepower) برای هرکسی است که مایل به پرداخت هزینه دسترسی است. برای اپراتورهای شبکه، این به معنای برنامهریزی برای اوجهایی است که تا همین چند وقت پیش ناممکن به نظر میرسیدند.

علل رشد سریع

- گسترش دستگاههای IoT با امنیت ضعیف: تعداد بسیار زیادی دستگاه متصل با فِرمویر بهروز نشده یا رمز عبور پیشفرض.

- بازارهای زیرزمینی و کسبوکار باتنتها: دسترسی قابلاجاره به باتنتها هزینه و زمان لازم برای حمله را کاهش میدهد.

- تحققپذیری اقتصادی: با قیمتهای نسبتاً پایین، بازیگران بیشتری قادر به راهاندازی حملات بزرگ میشوند.

- استفاده از زیرساختهای ابری و پراکندگی جغرافیایی برای انعطاف و افزایش مقیاس حملات.

تأثیر بر کاربران و ارائهدهندگان

این رخداد پیامدهایی برای مصرفکنندگان اینترنت و برای اپراتورهایی که سرویسها را ارائه میدهند به همراه دارد. برای کاربران نهایی، بهروز کردن دستگاهها و تغییر رمز عبور پیشفرض همچنان اهمیت دارد. برای اپراتورهای سرویس، زمان آن رسیده تا مهندسی ترافیک، ظرفیت مقاومسازی در برابر جهش ترافیک و تاکتیکهای انتقال سریع (rapid failover) را بازاندیشی کنند. برای سیاستگذاران و تولیدکنندگان، این حادثه سؤالاتی درباره زنجیره تأمین تجهیزات و حداقل استانداردهای امنیتی برای سختافزار متصل مطرح میسازد.

پیامدهای اقتصادی و عملیاتی

هزینههای مقابله با حملات مقیاسپذیر شامل سرمایهگذاری در پهنای باند اضافی، خدمات پاکسازی ترافیک (scrubbing services)، انتقال به معماری Anycast، و پیادهسازی راهکارهای پیچیده حفاظتی در لایه کاربرد است. برای شرکتها و ارائهدهندگان کوچکتر، چنین هزینههایی میتواند غیرقابلتحمل باشد و آنها را در معرض ریسک طولانیمدت قرار دهد.

راهبردهای کاهش و پاسخ به حملات

مقابله موفق نیازمند رویکردی چندلایه است که هم کارآمد باشد و هم مقیاسپذیر:

- تقویت لبه شبکه: افزایش پهنای باند، استفاده از Anycast و همکاری با مراکز پاکسازی ترافیک.

- حفاظت لایه کاربرد: راهاندازی WAFهای پیشرفته، پیادهسازی CAPTCHA/چالشهای مبتنی بر رفتار و تحلیل الگوهای درخواست.

- مراقبت از مزرعههای IoT: اعمال بهروزرسانی فِرمویر، تغییر رمزهای پیشفرض و Segment کردن شبکههای محلی.

- پایش و پاسخ سریع به حادثه: داشتن برنامههای واکنش (IR plan)، مسیرهای failover و هماهنگی با ISPها و شرکتهای امنیت سایبری.

- استفاده از سیاستهای BGP و هماهنگی بینالمللی برای جلوگیری از انتشار و عبور ترافیک مخرب.

اقدامات فنی ویژه

در سطح عملیاتی، تکنیکهایی مانند Rate Limiting، Connection Limiting، TCP SYN cookies، blackholing با احتیاط، و فیلترینگ مبتنی بر امضا و رفتار میتوانند مفید باشند. با این حال، نباید تنها به این ابزارها اعتماد کرد؛ حفاظت مؤثر نیازمند ترکیب ابزارها و تیمهای پاسخ متخصص است.

نقش سیاستگذاری و زنجیره تأمین سختافزار

حادثه نشان میدهد که ضعف در طراحی و تولید دستگاههای متصل میتواند مخاطرهآمیز باشد. مدیران دولتی و تنظیمگران بازار باید استانداردهای امنیتی پایهای برای دستگاههای IoT را الزامی کنند: رمزهای عبور قوی پیشفرض، سازوکار بهروزرسانی امن فِرمویر، و شفافیت در شیوههای تأمین قطعات و نرمافزار.

اقدامات قانونی و مقرراتی

راهحلهای احتمالی شامل الزام تولیدکنندگان به رعایت استانداردهای امنیتی، نشانگذاری محصولات بر اساس حداقل سطح امنیت و معرفی مقررات مربوط به فروش و توزیع دستگاههای متصل است. همچنین تشویق به اشتراکگذاری اطلاعات تهدید در سطح بینالمللی میتواند به شناسایی زودهنگام و کاهش اثرات حملات کمک کند.

نکاتی برای کاربران و مدیران فناوری

برای کاربران خانگی و سازمانی توصیههای عملی ساده اما مؤثر وجود دارد:

- رمزهای پیشفرض دستگاهها را فوراً تغییر دهید و از رمز عبور قوی استفاده کنید.

- دستگاهها را بهروزرسانی کنید و فِرمویرهای رسمی تولیدکننده را نصب کنید.

- شبکههای IoT را از شبکههای کاری و حساس جدا کنید (network segmentation).

- از سرویسهای حفاظتی ابری و CDNهایی که قابلیت مقابله با DDoS دارند بهره بگیرید.

- برای شرکتها: برنامه پاسخ به حادثه، پویش مداوم و قراردادهای همکاری با ISPها و شرکتهای امنیتی داشته باشید.

جمعبندی: زنگ هشداری برای آمادهسازی

میتوانیم این را صرفاً یک آمار نگرانکننده بدانیم — یا آن را بهعنوان زنگ بیدارباش تلقی کنیم. در هر صورت، زیرساختی که اپلیکیشنها، بازیها و ویدئوهای ما را منتقل میکند، در مقیاسی در حال آزمون است که نیازمند تعریف یک وضعیت عادی جدید در آمادگی سایبری است. آیا ما برای موج بعدی آمادهایم؟

پاسخ در ترکیبی از اقدامات فنی، سرمایهگذاری زیرساختی، سیاستگذاری هوشمند و تغییر رفتار کاربر نهفته است. حفاظت از اینترنت عمومی اکنون دیگر تنها مسئولیت چند شرکت بزرگ نیست؛ این یک مسئولیت جمعی است که شامل تولیدکنندگان سختافزار، اپراتورهای شبکه، ارائهدهندگان خدمات ابری، سیاستگذاران و خود کاربران میشود.

از منظرِ راهبردی، سرمایهگذاری در ظرفیت لبه، گسترش همکاریهای بینالمللی در تبادل اطلاعات تهدید، و الزام به استانداردهای امنیتی برای دستگاههای IoT باید در اولویت قرار گیرد. تنها با رویکردی جامع و چندوجهی میتوان از تکرار حملات عظیم و پیامدهای اقتصادی و اجتماعی ناشی از آن جلوگیری کرد.

کلمات کلیدی مرتبط: حملات DDoS، باتنت، امنیت اینترنتی، اینترنت اشیاء، مقابله با DDoS، پهنای باند، واکنش به حادثه، WAF، Anycast.

منبع: smarti

نظرات

تراف_ک

فشار عظیم؛ راهحل هم باید بزرگ باشه. فقط چند تا کپچا و بلاک کردن نیست که تموم بشه!

نکتینو

خلاصه: استاندارد اجباری برای دستگاهها لازمه، وگرنه این موجها تکرار میشن. آماده باشیم، ساده نیست

امیر

تو شرکت ما هفته پیش همینطور شد، کلی سرویس افتاد... تازه فهمیدیم چقد شبکههای IoT ضعیفن و جدی نگرفتیم

بیونیکس

شاید کمی اغراق باشه ولی مسئله IoT و پسوردهای پیشفرض جدیه. آپدیت فرمویر، جدی بگیرید، واقعا

کوینکاو

آیا این آمار واقعی هست؟ همیشه گزارشها عدد بزرگ میدن، ولی اگه راست باشه اوضاع واقعا وحشتناکه

دیتاپالس

واقعا؟ ۳۱.۴ Tbps یعنی همزمان میلیونها 4K... دیگه نمیشه بیخیال بود، ISPها باید جدی بگیرن

ارسال نظر