10 دقیقه

هشدار به کاربران MetaMask درباره فیشینگ ۲FA جعلی

پژوهشگران امنیت بلاکچین یک کمپین فیشینگ پیچیده را که هدفش کاربران MetaMask است شناسایی کردهاند. این حمله با جعل یک فرایند تأیید دو مرحلهای (۲FA) تلاش میکند قربانیان را فریب داده و عبارت بازیابی (seed phrase) آنها را فاش کند. این کلاهبرداری در گسترهای از سوءاستفادهها از کیف پول و نسخههای مخرب افزونههای کروم رخ داده که در هفتههای اخیر چندین کیف پول رمزنگاری را هدف قرار داده است.

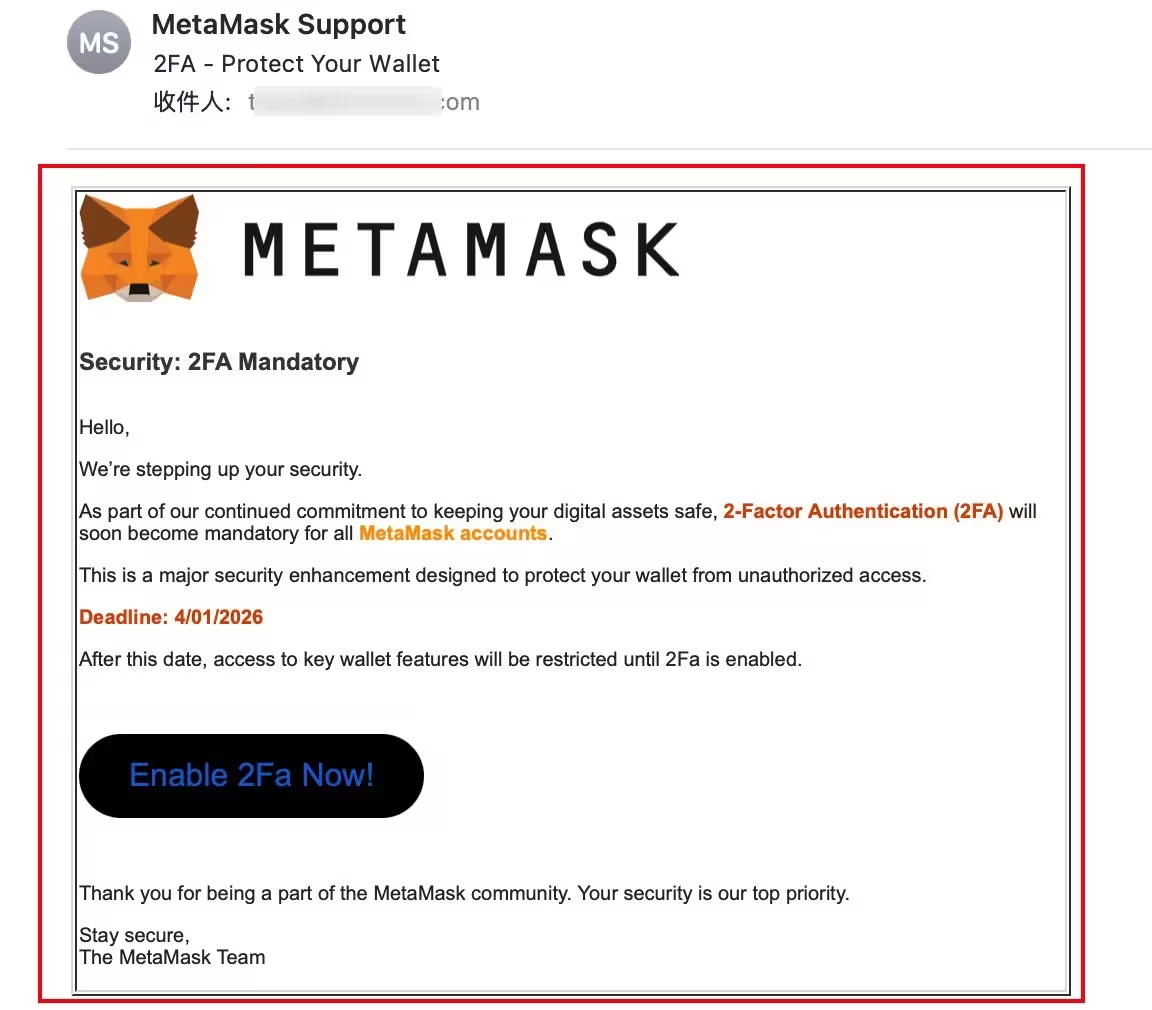

طبق گزارش شرکت امنیتی SlowMist، آغاز این حمله با یک ایمیل جعلی و به ظاهر رسمی متامسک است که گیرنده را تحت فشار میگذارد تا «همین حالا ۲FA را فعال کند». پیام طوری طراحی شده که با تقلید از برند رسمی و افزودن شمارش معکوس، حس فوریت ایجاد کند و کاربر را به اقدام شتابزده وادار سازد. این شیوهها از جمله تاکتیکهای معمول در حملات فیشینگ حرفهای هستند که از روانشناسی ترس و عجله برای جلب واکنش سریع بهره میبرند.

ایمیل جعلشدهای که توسط مهاجمان فرستاده شده است

چگونه کلاهبرداری کار میکند: فرایند ساختگی، سرقت واقعی

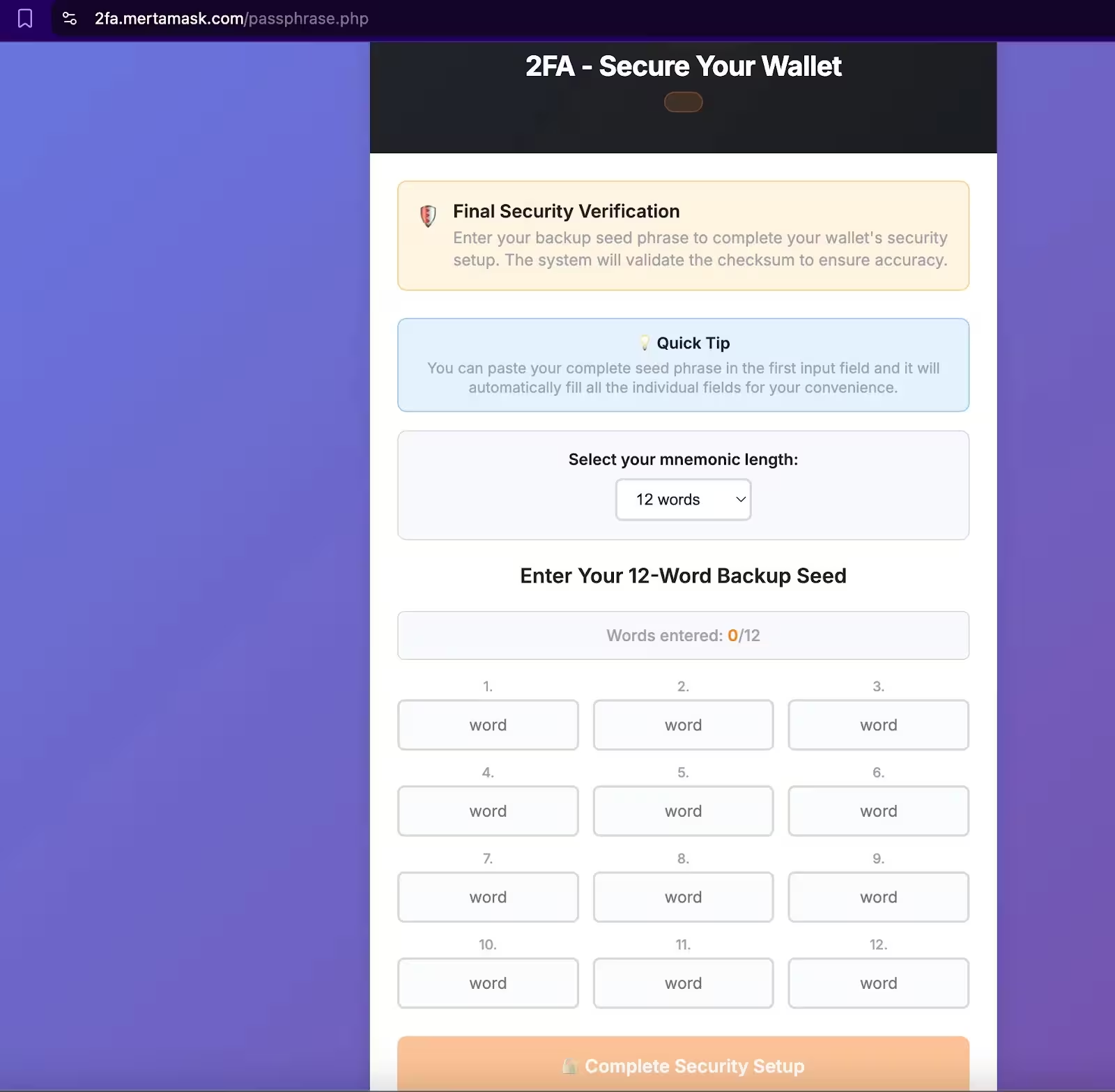

وقتی کاربران روی دکمه «Enable 2FA Now» کلیک میکنند، به وبسایتی مخرب هدایت میشوند که کنترل آن در دست مهاجم است. این سایت فرایند تأیید را تقلید میکند اما هدف اصلی آن تنها چند کار است: جلب اعتماد کاربر، نشان دادن مراحل تقلبیِ احراز هویت و تشویق به وارد کردن عبارت بازیابی (mnemonic seed phrase). پس از وارد شدن این عبارت، مهاجم میتواند کیف پول را ایمپورت کرده و داراییها را از شبکههای سازگار با EVM و سایر زنجیرههای پشتیبانیشده تخلیه کند.

از منظر فنی، وقتی عبارت بازیابی در اختیار مهاجم قرار گیرد، او میتواند کلیدهای خصوصی مربوطه را تولید کند یا از همان عبارت برای بازآفرینی کیف پول در هر نرمافزار یا افزونهٔ دیگری استفاده کند. سپس با ارسال تراکنشهایی که اجازههای لازم را دریافت میکنند یا مستقیماً توکنها و داراییها را به آدرسهای تحت کنترل مهاجم منتقل میکنند، داراییها تخلیه میشوند. این حملات معمولاً سریع انجام میگیرند و گاهی از قراردادهای هوشمند یا پلها برای جابهجایی دارایی در زنجیرههای مختلف استفاده میکنند تا ردیابی و بازیابی دارایی را دشوارتر کنند.

وبسایت مخربی که از کاربران میخواهد عبارت بازیابی را وارد کنند

نشانهها و روشهای شناسایی فیشینگ

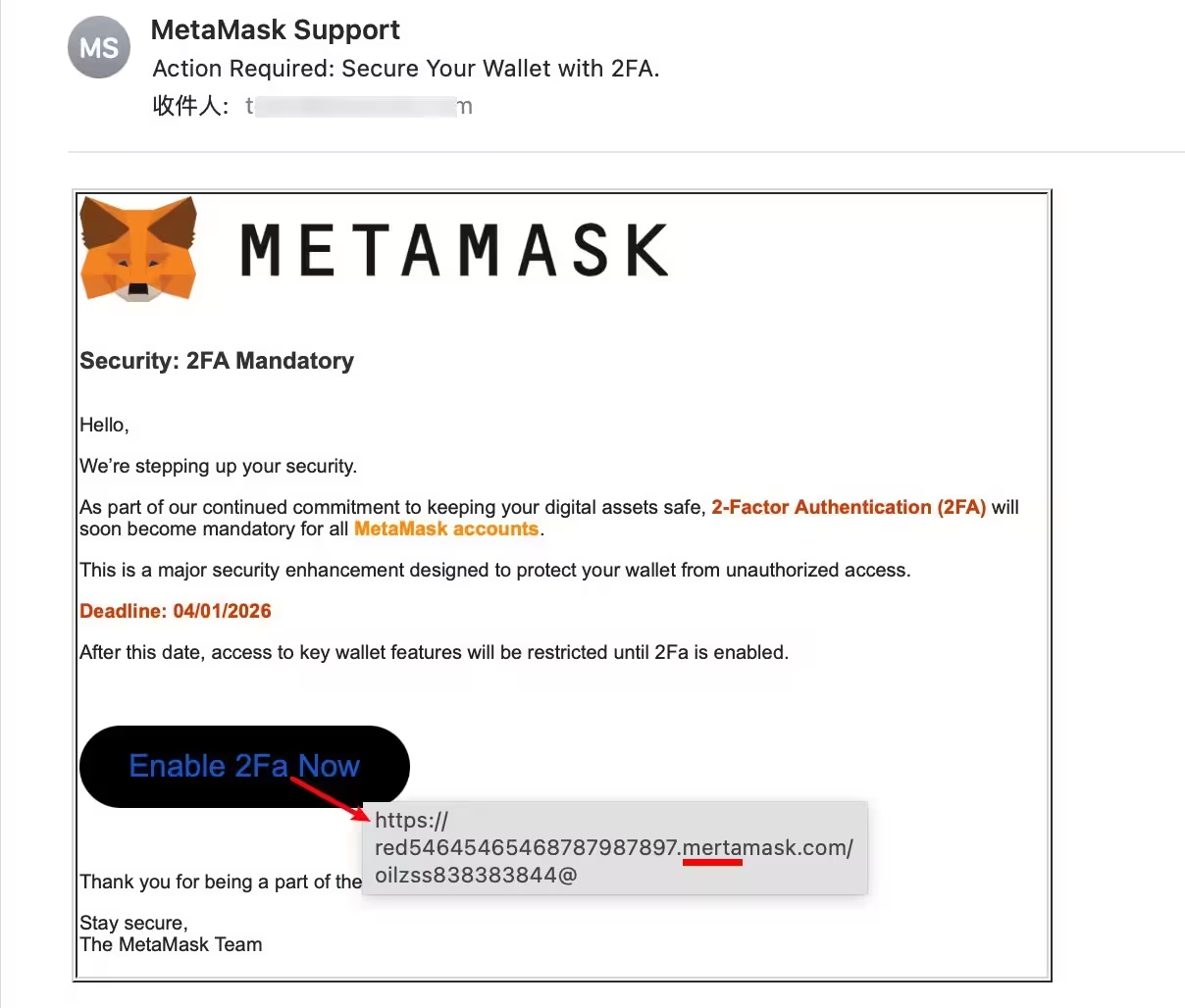

هرچند ایمیل جعلشده ممکن است در نگاه اول بسیار واقعی به نظر برسد، چند نشانه میتواند آن را بهعنوان یک تلهٔ فیشینگ افشا کند. نشانگرهای معمول عبارتند از خطاهای ظریف در آدرس URL یا متن ایمیل — برای مثال قربانیان به آدرسی هدایت شدند که «mertamask» نوشته شده بود به جای «metamask» — ناسازگاریهای ظاهری در طراحی، و آدرسهای فرستنده که از دامنههای عمومی یا نامرتبط مانند Gmail ارسال شدهاند.

دیگر علائم هشداردهنده شامل وجود لینکهای با شمارش معکوس، درخواستهای اضطراری برای وارد کردن اطلاعات حساس، پنجرههای پاپآپ متعدد و فرمهایی است که صراحتاً از شما درخواست عبارت بازیابی، کلید خصوصی یا کدهای احراز هویت میکنند. همچنین دقت کنید که بسیاری از پیامهای قانونی شرکتها در فواصل زمانی یا از طریق کانالهای رسمی مثل اطلاعیه در خود افزونه یا سایت رسمی منتشر میشوند، نه از طریق ایمیلهای ناخواسته.

اشتباهات نوشتاری در ایمیلهای جعلشده

نکتهٔ مهم این است که MetaMask هیچگاه ایمیلهای ناخواستهای ارسال نمیکند که از کاربران بخواهد حسابشان را تأیید کنند، ۲FA را فعال سازند یا عبارت بازیابی را ارسال کنند. هر درخواست برای ارائه عبارت بازیابی یا کلید خصوصی بلافاصله باید بهعنوان یک پرچم قرمز در نظر گرفته شود: هرگز آنها را با کسی به اشتراک نگذارید. کاربران باید ایمیلها را با بررسی دقیق دامنهٔ فرستنده تأیید کنند، قبل از کلیک روی لینکها موس را روی آنها نگه دارند تا آدرس واقعی نمایش داده شود، و بهجای دنبال کردن لینکهای داخل ایمیل، مستقیماً به وبسایت یا فروشگاه افزونهٔ رسمی مراجعه کنند.

برای بررسی بیشتر میتوانید از ابزارهایی مانند بررسی WHOIS دامنه، افزونههای مرورگر که لینکها را تحلیل میکنند، و آدرسهای کوتاهشدهٔ قابل بازگشایی استفاده کنید. همچنین اگر ایمیلی دریافت کردید که شامل فایل پیوست است، از باز کردن آن خودداری کنید مگر اینکه از منبع آن مطمئن باشید؛ فایلهای پیوست میتوانند بدافزار یا کدهای استخراج اطلاعات را اجرا کنند.

زمینه: سایر حملات اخیر به کیف پولها و سوءاستفاده از افزونهها

این کمپین فیشینگ در ادامهٔ مجموعهای از حوادث مربوط به کیف پولها اتفاق افتاده است. پژوهشگر امنیت سایبری Vladimir S. اخیراً بهروزرسانی جعلی دیگری از MetaMask را که به قربانیان تحمیل شده بود برجسته کرده است؛ این بهروزرسانی تقلبی احتمالاً با یک سوءاستفادهٔ گستردهٔ تخلیهٔ کیف پول مرتبط است. محقق زنجیرهای ZachXBT اشاره کرده که این سوءاستفاده معمولاً منجر به زیانهایی کمتر از ۲۰۰۰ دلار بهازای هر کیف پول شد، اما تعداد زیادی آدرس را در چندین زنجیره تحت تأثیر قرار داد.

یک حادثهٔ مهم دیگر مربوط به افزونهٔ مرورگر Trust Wallet بود. گزارشها حاکی است مهاجمان به کد منبع افزونه دسترسی پیدا کردند و نسخهٔ آلودهای را در Chrome Web Store منتشر کردند که منجر به زیان تقریباً هفت میلیون دلار شد. پس از این رویداد، Trust Wallet اعلام کرد که به کاربران آسیبدیده غرامت خواهد داد و تحقیق دربارهٔ نحوهٔ انتشار نسخهٔ مخرب را آغاز کرده است. این نوع حوادث نشاندهندهٔ نقاط ضعف زنجیرهٔ تأمین نرمافزاری (software supply chain) است که اگر سیاستهای کنترل کیفیت و انتشار نسخهها بهدرستی اعمال نشوند، میتواند کاربران بسیاری را در معرض خطر قرار دهد.

در همین حال، کاربران Cardano هدف ایمیلهای جعلی برای تبلیغ یک اپ دسکتاپ جعلی Eternl قرار گرفتند که نشان میدهد کمپینهای فیشینگ فراتر از یک زنجیره عمل میکنند و یک تهدید چندزنجیرهای (cross-chain threat) محسوب میشوند. با این وجود، گزارش اخیر Scam Sniffer نشان داد که مجموع زیانهای ناشی از کمپینهای فیشینگ رمزنگاری در سال ۲۰۲۵ حدود ۸۸٪ کاهش یافته است نسبت به سال قبل؛ این کاهش میتواند نشانهای از افزایش آگاهی کاربران، بهبود ابزارهای دفاعی و پاسخ بهتر شرکتها باشد، هرچند تهدیدها همچنان ادامه دارند.

در سطح فنی، بسیاری از این حملات از ترکیب روشهای مهندسی اجتماعی، حملات زنجیرهٔ تأمین نرمافزاری، و سوءاستفاده از مجوزهای قراردادهای هوشمند بهره میبرند. بهعنوان مثال، یک افزونهٔ مخرب ممکن است درخواست امضای تراکنشی را بهنام کاربر ارسال کند که در ظاهر بیضرر است اما در واقع اجازهٔ انتقال توکن را به قرارداد مهاجم میدهد. بنابراین درک نحوهٔ کار امضاها و «approvals» در بسترهای مختلف بلاکچین برای کاربران حیاتی است.

گزارشدهی و جستجوی شواهد

اگر فکر میکنید هدف حمله قرار گرفتهاید، ثبت رخداد و گزارشدهی به شرکتهای مرتبط (مانند MetaMask، SlowMist یا فروشگاههای افزونه) و همچنین گزارش رسمی به مراجع قضایی محلی و صرافیهای متمرکز که ممکن است با آنها تعامل داشتهاید، ضروری است. نگهداری از جزئیات مانند زمان دریافت ایمیل، نسخهٔ پیام، آدرسهای URL مرتبط و اسکرینشاتها میتواند برای بررسیهای بعدی مفید باشد. همچنین پیگیری تراکنشها در اکسپلوررهای زنجیرهای (مثل Etherscan، BscScan و غیره) میتواند به تعیین مسیر خروج وجوه کمک کند.

تجزیهوتحلیل فنی: چگونه مهاجمین کیف پول را ایمپورت میکنند

عبارت بازیابی (mnemonic seed phrase) مجموعهای از کلمات است که از آن کلیدهای خصوصی تولید میشوند؛ بنابراین در اختیار داشتن آن معادل در اختیار داشتن تمام داراییهای مرتبط با آن کیف پول است. مهاجمان پس از دسترسی به عبارت، معمولاً یکی از روشهای زیر را اجرا میکنند: ۱) وارد کردن عبارت در افزونه یا نرمافزاری روی دستگاه خود و سپس انتقال فوری داراییها، ۲) ساخت قراردادهای میانجی برای سواپ و خروج سریع توکنها از طریق پلها، یا ۳) امضای تراکنشهایی که اجازههای دائمی به قراردادهای بازار سیاه میدهند تا دارایی در طی زمان خارج شود. آگاهی از این مکانیزمها به کاربران کمک میکند تا بهتر متوجه سرعت و میزان آسیبپذیری پس از افشای عبارت بازیابی شوند.

گروههای تهدید و تکنیکهای شایع

در روند حملات اخیر، بازیگران تهدید (threat actors) از چند تکنیک اصلی بهره بردهاند: جعل دامنههای مشابه (typosquatting)، استفاده از پنلهای ایمیل با قالبهای حرفهای، انتشار نسخههای آلودهٔ افزونه در بازارهای افزونه، و استفاده از قراردادهای هوشمند پیچیده برای مخفی کردن مسیر انتقال دارایی. شناخت این الگوها به تیمهای امنیتی و کاربران نهایی کمک میکند تا نشانگرهای رفتاری (IOCs) را شناسایی و به اشتراک بگذارند.

ابزارها و منابع مفید

ابزارهای زنجیرهای و منابع زیر برای تحلیل و پاسخ به این نوع حملات مفید هستند: اکسپلوررهای تراکنش (Etherscan، BscScan، Blockchair)، سرویسهای مانیتورینگ قرارداد (Tenderly، Forta)، شرکتهای امنیتی مانند SlowMist برای اعلامیهها و گزارشها، و ابزارهای revoke (مانند Revoke.cash یا Etherscan Token Approvals) برای لغو دسترسیهای مشکوک. استفاده از این منابع به کاهش خسارت و شناسایی زنجیرهٔ حرکتی وجوه کمک میکند.

اقدامات عملی برای محافظت از کیف پول شما

- هرگز عبارت بازیابی یا کلید خصوصی خود را در وبسایتی وارد نکنید — سرویسها و کیف پولهای قانونی هرگز چنین اطلاعاتی را درخواست نمیکنند.

- از کیفپولهای سختافزاری (hardware wallets) استفاده کنید و افزونههای معتبر و تأییدشده را فقط از فروشگاههای رسمی نصب کنید.

- ایمیلها را با بررسی دامنهٔ فرستنده و احتیاط در برابر لینکهای دارای شمارش معکوس بررسی کنید؛ بهتر است مستقیماً به سایتهای رسمی مراجعه کنید تا روی لینک داخل ایمیل کلیک کنید.

- از ابزارها و مشاوران امنیتی معتبر در حوزهٔ بلاکچین استفاده کنید و به هشدارهای شرکتهایی مانند SlowMist توجه کنید.

- اگر به نفوذ شک دارید، باقیماندهٔ داراییها را به کیف پول جدیدی که بهصورت آفلاین ساختهاید منتقل کنید و مجوزهای مشکوک را روی زنجیره لغو کنید (revoke approvals).

- برای امضاهای تراکنش دقت کنید؛ متن تراکنش و مقادیر اجازه داده شده (allowance) را پیش از تأیید بررسی کنید و از امضای پیامهای ناشناس خودداری نمایید.

- نسخهٔ پشتیبان عبارت بازیابی را بهصورت آفلاین و در چند مکان امن نگهداری کنید و از ذخیرهٔ آن بهصورت دیجیتال یا در فضای ابری خودداری کنید.

با پیشرفت تکنیکهای فیشینگ، هوشیاری نسبت به ایمیلهای جعلشده، درخواستهای ۲FA تقلبی و افزونههای مخرب کروم برای محافظت از داراییهای رمزنگاری ضروری است. مرور منظم روشهای امنیتی کیف پول، آموزش خود و تکیه بر منابع معتبر برای اطلاعرسانی و گزارش حادثه به کاهش ریسک و بازیابی سریعتر کمک میکند. در نهایت، ترکیب آگاهی کاربر، ابزارهای امنیتی و نظارت فعال میتواند سطح مقاومت اکوسیستم کیف پولها را در برابر این نوع حملات بهطور قابلتوجهی افزایش دهد.

منبع: crypto

نظرات

امیر.ف

اِم.. آدرسهایی مثل 'mertamask' ساده ولی زیرکانهس. اشتباهات نوشتاری گاهی لو میده، ولی حرفهایتر شدن این حملات نگرانکنه

آرمین

حس میکنم کمی هیاهو شده ولی خب هشدار لازمه؛ کاش نمونه URLها و روش گزارشدهی واضحتر مینوشتن.

سیتی

خلاصه: هیچوقت عبارت بازیابی رو وارد نکنید. ساده، واضح، تکرار: هیچوقت.

لابکر

خودم یه بار افزونه آلوده نصب کردم، شانس آوردن و زود متوجه شدم 🙃 از اون موقع دیگه همیشه از فروشگاه رسمی دانلود میکنم

توربو

این چطور کار میکنه؟ یعنی کاربر بدون هشدار seed رو وارد میکنه، بعداً کیف خالی میشه؟ توضیح فنی بیشتر؟

کوینر

معقول به نظر میاد، اما واقعاً لازمه مردم آموزش ببینن؛ شمارش معکوس تو ایمیل یعنی تله واضح.

رودیکس

وای جدی؟ نزدیک بود کیفمو از دست بدم، این ۲FA جعلی خیلی قلابیه… مراقب لینکها باشید، عجله نکنید!

ارسال نظر